Julho

29/07/2025

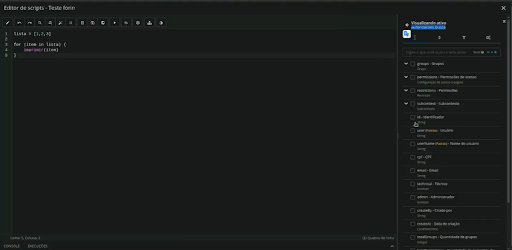

1. Novo filtro por subcontexto para Scripts e Relatórios

Foi implementado um novo parâmetro de filtro, o "Subcontexto", na fonte de dados de Autorizações. Esta melhoria permite que desenvolvedores de Scripts e Relatórios criem buscas de acessos de usuários de forma muito mais granular, filtrando por unidades organizacionais específicas de cada sistema (ex: unidades de saúde, estabelecimentos contábeis, etc.). Como a alteração foi feita na fonte de dados, o novo filtro está disponível e funciona da mesma forma tanto no editor de Scripts quanto no de Relatórios.

Foi adicionado o campo de filtro Subcontexto diretamente na fonte de dados Autorizações. A principal característica deste filtro é sua natureza genérica. Ele se adapta automaticamente à terminologia de subcontexto utilizada pelo sistema em questão.

- No sistema Saúde: o filtro permitirá buscar por Unidade de Saúde.

- No sistema Contábil: o filtro permitirá buscar por Estabelecimento Contábil.

- Em outros sistemas: o filtro se adapta à entidade correspondente (filial, departamento, etc.).

Esta implementação centralizada garante que qualquer ambiente que consome esta fonte de dados (Scripts, Relatórios, etc.) receba automaticamente a nova capacidade de filtragem.

|

|---|

Como configurar

- Ao criar ou editar um Script ou Relatório, adicione a fonte de dados de busca de acessos (Autorizações).

- Na área de configuração dos parâmetros da fonte de dados, o novo campo Subcontexto estará disponível.

- Informe neste campo o identificador (código ou nome) da unidade, estabelecimento ou subcontexto desejado para refinar a busca.

- Execute o script/relatório. O resultado conterá apenas os acessos de usuários que pertencem ao subcontexto especificado.

Exemplos de uso do filtro

Filtrar por uma única unidade: Para buscar acessos relacionados especificamente à unidade de saúde com o ID 3327, o valor a ser preenchido no campo Subcontexto é:

subcontext = "unidade:3327"Filtrar por um único estabelecimento: Para buscar acessos relacionados ao estabelecimento contábil com o ID 5343, utilize:

subcontext = "estabelecimento:5343"Combinando filtros: É possível combinar múltiplos subcontextos para refinar ainda mais a busca. Para encontrar acessos que pertençam simultaneamente à unidade 3327 e ao estabelecimento 5343, utilize o operador and para unir as condições:

subcontext = "unidade:3327" and subcontext = "estabelecimento:5343"

A chave do filtro (unidade, estabelecimento, etc.) deve corresponder à nomenclatura do subcontexto no sistema alvo da consulta.

2. API de Gerenciamento de Acessos, Bloqueios e Permissões de Usuários

Esta documentação detalha uma nova API e fontes de dados projetada para automatizar o gerenciamento de acessos de usuários. A melhoria possibilita que sistemas, como o de Folha de Pagamento, possam desativar e gerenciar programaticamente os acessos de um servidor em todos os sistemas licenciados, especialmente em um cenário de rescisão de contrato.

As novas funcionalidades permitem:

- Listar todos os acessos de um usuário em uma entidade.

- Bloquear (com data de término ou indefinidamente) e desbloquear o acesso de um usuário.

- Gerenciar permissões granulares, alterando o acesso a funcionalidades específicas (via PageMappings) e a grupos de permissão, sem a necessidade de bloquear o usuário por completo.

Estes recursos estão disponíveis tanto via Endpoints de API (para integrações sistema-a-sistema) quanto via Fontes de Dados no Gerenciador de Scripts.

Para entender a API, imagine o seguinte fluxo de trabalho automatizado quando um funcionário é desligado da organização:

- Identificação: O sistema de RH identifica o

userIddo funcionário a ser desligado. - Listagem de Acessos: O sistema consome a API para listar todos os

accessIdassociados àqueleuserIdna entidade. - Remoção de Permissões (Opcional): Para cada

accessId, o sistema pode remover o acesso a grupos específicos ou revogar permissões de módulos sensíveis (como o "Minha Folha"). - Bloqueio Total: Como passo final, o sistema realiza uma chamada para bloquear permanentemente o

userId, garantindo que ele não possa mais acessar nenhum sistema da entidade.

Para acessar a configuração e autenticação (Pré-requisitos) e o Guia de Endpoints, clique aqui

Disponibilidade e liberação

- Via API: Os endpoints estão disponíveis para integrações diretas, conforme documentado acima.

- Via Fontes de Dados (Gerenciador de Scripts): As mesmas funcionalidades foram expostas como fontes de dados. Inicialmente, a liberação foi focada no sistema Folha. Clientes de outros sistemas que desejem utilizar estes recursos devem solicitar a liberação via chamado.

3. Partner Gateway para integração de Parceiros Betha

O Partner Gateway é um projeto de código aberto (template em Node.js) que atua como um proxy seguro e configurável entre o ecossistema da Betha Sistemas e as aplicações de nossos parceiros.

Seu objetivo principal é simplificar a integração, oferecendo uma solução pronta para validar tokens de acesso da Betha (JWT) e, mais importante, permitir que o parceiro implemente sua própria lógica de autenticação customizada antes de direcionar o tráfego para sua aplicação final.

Fluxo da Requisição

O gateway intercepta as requisições vindas do ambiente Betha e executa um fluxo padrão de validação e autenticação antes de repassá-las à aplicação do parceiro.

- Recebimento: O tráfego HTTP, originado de uma aplicação Betha, chega ao Partner Gateway.

- Validação JWT: O gateway valida o token JWT da requisição junto ao serviço de JWKS da Betha para garantir sua autenticidade e integridade.

- Autenticação Customizada (O Ponto Chave): Utilizando o contexto do JWT (entidade, sistema, etc.), o gateway executa o script de autenticação customizado pelo parceiro para obter as credenciais de acesso ao sistema do parceiro.

- Redirecionamento: A requisição original é enriquecida com as novas credenciais de acesso (obtidas no passo anterior) e redirecionada para a aplicação final do parceiro.

- Cache de Performance: O gateway armazena em cache tanto os tokens validados quanto as credenciais de autenticação para otimizar a performance de requisições subsequentes.

Para ter acesso e saber como configurar e executar o Partner Gateway em seu ambiente, acesse o link:

https://github.com/betha-plataforma/api-partner-gateway